jueves, 27 de marzo de 2008

La criptografia en el cine

miércoles, 26 de marzo de 2008

Otros Métodos

La criptografía simétrica es el método criptográfico que usa una misma clave para cifrar y descifrar mensajes. Las dos partes que se comunican han de ponerse de acuerdo de antemano sobre la clave a usar. Una vez ambas tienen acceso a esta clave, el remitente cifra un mensaje usándola, lo envía al destinatario, y éste lo descifra con la misma.

Asimétrica

La criptografía asimétrica es el método criptográfico que usa un par de claves para el envío de mensajes. Las dos claves pertenecen a la misma persona a la que se ha enviado el mensaje. Una clave es pública y se puede entregar a cualquier persona, la otra clave es privada y el propietario debe guardarla de modo que nadie tenga acceso a ella. El remitente usa la clave pública del destinatario para cifrar el mensaje, y una vez cifrado, sólo la clave privada del destinatario podrá descifrar este mensaje.

Los sistemas de cifrado de clave pública o sistemas de cifrado asimétricos se inventaron con el fin de evitar por completo el problema del intercambio de claves de los sistemas de cifrado simétricos. Con las claves públicas no es necesario que el remitente y el destinatario se pongan de acuerdo en la clave a emplear. Todo lo que se requiere es que, antes de iniciar la comunicación secreta, el remitente consiga una copia de la clave pública del destinatario. Es más, esa misma clave pública puede ser usada por cualquiera que desee comunicarse con su propietario. Por tanto, se necesitarán sólo n pares de claves por cada n personas que deseen comunicarse entre sí.

Híbrido

Método criptográfico que usa tanto un cifrado simétrico como uno asimétrico. Emplea el cifrado de clave pública para compartir una clave para el cifrado simétrico. El mensaje que se esté enviando en el momento, se cifra usando la clave y enviándolo al destinatario. Ya que compartir una clave simétrica no es seguro, la clave usada es diferente para cada sesión.

lunes, 24 de marzo de 2008

Métodos clásicos

1.º El método de sustitución consiste en sustituir cada letra, una cifra, un número o un signo convencional que le corresponda regularmente.

El procedimiento más sencillo (el de Julio César) consiste en desplazar de una fila constante las letras del alfabeto: a, por ejemplo, se convierte en D, b en E, c en F, etc.

Como un cifrado de es tipo es muy fácil de descubrir, se utiliza ordinariamente un alfabeto incoherente, es decir, en el que el orden de las letras no está en relación constante con el orden alfabético. En la práctica, se usa para este fin una palabra clave. Para ello se escoge una palabra (o una expresión) cuyas letras sucesivas se escriben en el orden en que se presentan, pero conservando sólo una vez, la primera, las letras repetidas; a continuación, se escriben debajo de las letras resultantes las restantes del alfabeto normal en su orden alfabético, en líneas de una extensión igual a la de la palabra clave; finalmente, se disponen estas letras por columnas y se ordenan según el alfabeto ordinario.

2.º El método de transposición consiste en cambiar de sitio cada letra del texto que se pretende cifrar, según un orden convencional. Generalmente se utiliza una palabra clave escogida y establecida como queda explicado más arriba. A continuación, se numeran las letras según su orden alfabético normal. Después se escriben debajo del texto claro, letra por letra, y en líneas de igual longitud que la de la clave; por último, se sustituye el texto por columnas según el orden de numeración.

Texto: Gran Enciclopedia Larousse, edición 1987

domingo, 23 de marzo de 2008

Un recorrido histórico (a partir del siglo XX)

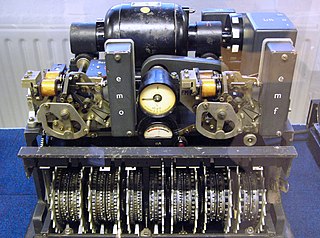

El siglo XX ha revolucionado la criptografía. Retomando el concepto de las ruedas concéntricas de Alberti, a principios de la centuria se diseñaron teletipos equipados con una secuencia de rotores móviles. Éstos giraban con cada tecla que se pulsaba. De esta forma, en lugar de la letra elegida, aparecía un signo escogido por la máquina según diferentes reglas en un código polialfabético complejo. Estos aparatos, se llamaron traductores mecánicos. Una de sus predecesoras fue la Rueda de Jefferson, el aparato mecánico criptográfico más antiguo que se conserva.

El siglo XX ha revolucionado la criptografía. Retomando el concepto de las ruedas concéntricas de Alberti, a principios de la centuria se diseñaron teletipos equipados con una secuencia de rotores móviles. Éstos giraban con cada tecla que se pulsaba. De esta forma, en lugar de la letra elegida, aparecía un signo escogido por la máquina según diferentes reglas en un código polialfabético complejo. Estos aparatos, se llamaron traductores mecánicos. Una de sus predecesoras fue la Rueda de Jefferson, el aparato mecánico criptográfico más antiguo que se conserva. Los códigos de la versión japonesa de Enigma (llamados Purple, violeta) se descifraron en el atolón de Midway. Un grupo de analistas, dirigidos por el comandante Joseph J. Rochefort, descubrió que los nipones señalaban con las siglas AF su objetivo. Para comprobarlo, Rochefort les hizo llegar este mensaje: "En Midway se han quedado sin instalaciones de desalinización". Inmediatamente, los japoneses la retransmitieron en código: "No hay agua potable en AF". De esta forma, el almirante Nimitz consiguió una clamorosa victoria, hundiendo en Midway cuatro portaviones japoneses.

Mientras los nazis diseñaron Enigma para actuar en el campo de batalla, los estadounidenses utilizaron un modelo llamado Sigaba y apodado por los alemanes como "la gran máquina". Este modelo, funcionó en estaciones fijas y fue el único artefacto criptográfico que conservó intactos todos sus secretos durante la guerra.

La existencia de Enigma y el hecho de que los aliados conociesen sus secretos fueron, durante mucho tiempo, dos de los secretos mejor guardados de la II Guerra Mundial. ¿La razón? Querían seguir sacándole partido tras la guerra potenciando su uso en diversos países, que, al instalarla, hacían transparentes sus secretos.

La existencia de Enigma y el hecho de que los aliados conociesen sus secretos fueron, durante mucho tiempo, dos de los secretos mejor guardados de la II Guerra Mundial. ¿La razón? Querían seguir sacándole partido tras la guerra potenciando su uso en diversos países, que, al instalarla, hacían transparentes sus secretos.Finalizada la contienda, las nuevas tecnologías electrónicas y digitales se adaptaron a las máquinas criptográficas. Se dieron así los primeros pasos hacia los sistemas criptográficos más modernos, mucho más fiables que la sustitución y transposición clásicas. Hoy por hoy, se utilizan métodos que combinan los dígitos del mensaje con otros, o bien algoritmos de gran complejidad. Un ordenador tardaría 200 millones de años en interpretar las claves más largas, de 128 bits.

Texto: el rincón Quevedo

miércoles, 19 de marzo de 2008

Un recorrido histórico (hasta el sigo XX)

Los espartanos utilizaron, en el año 400 a.C., la Scitala, que puede considerarse el primer sistema de criptografía por transposición, es decir, que se caracteriza por enmascarar el significado real de un texto alterando el orden de los signos que lo conforman. Los militares de la ciudad griega escribían sus mensajes sobre una tela que envolvía una vara. El mensaje sólo podía leerse cuando se enrollaba sobre un bastón del mismo grosor, que poseía el destinatario lícito.

El método de la Scitala era extremadamente sencillo, como también lo era el que instituyó Julio César, basado en la sustitución de cada letra por la que ocupa tres puestos más allá en el alfabeto.

En los escritos medievales sorprenden términos como Xilef o Thfpfklbctxx. Para esconder sus nombres, los copistas empleaban el alfabeto zodiacal, formaban anagramas alterando el orden de las letras (es el caso de Xilef, anagrama de Félix) o recurrían a un método denominado fuga de vocales, en el que éstas se sustituían por puntos o por consonantes arbitrarias (Thfpfklbctxx por Theoflactus).

Un siglo después, Giovan Battista Belaso de Brescia instituyó una nueva técnica. La clave, formada por una palabra o una frase, debe transcribirse letra a letra sobre el texto original. Cada letra del texto se cambia por la correspondiente en el alfabeto que comienza en la letra clave.

Imagen: spartan

Texto: Gran enciclopedia Larousse, edición 1987 y El rincón Quevedo

viernes, 14 de marzo de 2008

¿Qué es la criptografía?

Con más precisión, cuando se habla de este área de conocimiento como ciencia, se debería hablar de criptología, que engloba tanto las técnicas de cifrado, la criptografía propiamente dicha, como sus técnicas complementarias: el criptoanálisis, que estudia los métodos que se utilizan para romper textos cifrados con objeto de recuperar la información original en ausencia de las claves.

Con más precisión, cuando se habla de este área de conocimiento como ciencia, se debería hablar de criptología, que engloba tanto las técnicas de cifrado, la criptografía propiamente dicha, como sus técnicas complementarias: el criptoanálisis, que estudia los métodos que se utilizan para romper textos cifrados con objeto de recuperar la información original en ausencia de las claves.

La finalidad de la criptografía es, en primer lugar, garantizar el secreto en la comunicación entre dos entidades (personas, organizaciones, etc.) y, en segundo lugar, asegurar que la información que se envía es auténtica en un doble sentido: que el remitente sea realmente quien dice ser y que el contenido del mensaje enviado, habitualmente denominado criptograma, no haya sido modificado en su tránsito.

Fuente: Wikipedia