miércoles, 21 de mayo de 2008

Historia de la criptografía moderna

Charles Babbage, el genio británico del criptoanálisis

martes, 20 de mayo de 2008

El código Morse y su utilización junto con el sistema de Vigenére

Mientras tanto, en Norteamérica, Samuel Morse acababa de construir su primera línea de telégrafo, un sistema que abarcaba los 60 km que separan a Baltimore de Washington. Morse utilizó un electroimán para mejorar la señal, de manera que al llegar al receptor fuera lo suficientemente fuerte para hacer una serie de marcas cortas y largas —puntos y rayas— sobre una hoja de papel.

También desarrolló el código Morse, que ahora nos es tan familiar, para traducir cada letra del alfabeto a una serie de puntos y rayas.

Para completar su sistema diseñó una caja sonora, para que el receptor oyera cada letra como una serie de puntos y rayas audibles.

En Europa, el sistema Morse ganó popularidad y en 1851 una versión europea del código Morse, que incluía letras acentuadas, fue adoptada por todo el continente.

Según pasaban los años, el código Morse y el telégrafo tenían cada vez más influencia en el mundo, permitiendo a la policía capturar más criminales, ayudando a los periódicos a traer las noticias más recientes, proveyendo de valiosa información a las empresas y posibilitando que compañías muy distantes hicieran tratos instantáneos.

Sin embargo, proteger estas comunicaciones, a menudo tan delicadas, era una gran preocupación.

El código Morse mismo no puede considerarse integramente una forma de criptografía, porque no hay una ocultación del mensaje. Los puntos y las rayas son simplemente una forma conveniente de representar las letras para el medio telegráfico; en realidad, el código Morse no es otra cosa que un alfabeto alternativo.

El problema de la seguridad surgió primordialmente porque cualquiera que quisiera enviar un mensaje había de entregarlo a un operador del código Morse, un telegrafista, que tenía que leerlo para transmitirlo. Los telegrafistas tenían acceso a todos los mensajes y, por tanto, existía el riesgo de que una empresa sobornase a un telegrafista para tener acceso a las comunicaciones de su rival.

La solución consistía en codificar el mensaje antes de entregárselo al telegrafista. Entonces, éste traduciría el texto cifrado al código Morse antes de transmitirlo. Además de evitar que los telegrafistas viesen material delicado, la codificación también entorpecía los esfuerzos de cualquier espía que tratara de intervenir el cable telegráfico. Obviamente, la polialfabética cifra Vigenére era la mejor forma de asegurar el secreto para las comunicaciones de negocios importantes.

Era considerablemente indescifrable, y se la conoció como le chiffre indéchiffrable.

Fuente: SINGH, Simon. (2000) «Los códigos secretos». Debate

Las cámaras negras

Reforzar la cifra monoalfabética aplicándola a las sílabas o añadiendo homófonos puede que fuera suficiente durante el siglo xvn, pero para el xvm el criptoanalisis empezaba a industrializarse, con equipos de criptoanalistas gubernamentales que trabajaban juntos para descifrar muchas de las cifras mo-noalfabéticas más complejas.

Cada poder europeo tenía su propia Cámara Negra, como se denominaba a los centros neurálgicos para descifrar mensajes y acumular inteligencia. La Cámara Negra más célebre, disciplinada y eficiente era el Geheime Kabinets-Kanzlei de Viena.

Operaba según un horario riguroso, porque era vital que sus infames actividades no interrumpiesen el fluido funcionamiento del servicio postal. Las cartas que debían ser entregadas en las embajadas que había en Viena primero se mandaban a la Cámara Negra, a la que llegaban a las siete de la mañana. Los secretarios fundían los sellos de lacre, y un equipo de esteganógrafos trabajaba paralelamente para hacer copias de las cartas. Si era necesario, un especialista en idiomas se responsabilizaría de duplicar escrituras inusuales. En menos de tres horas las cartas habían vuelto a ser selladas en sus sobres y devueltas a la oficina de correos central, para poder ser entregadas en su destino previsto. El correo que estaba meramente en tránsito por Austria llegaba a la Cámara Negra a las 10 de la mañana y el correo que salía de las embajadas de Viena con destino al extranjero llegaba a la Cámara a las cuatro de la tarde. Todas estas cartas también eran copiadas antes de poder continuar su viaje. Cada día se filtraban unas cien cartas por la Cámara Negra de Viena.

Las copias pasaban a los criptoanalistas, que se sentaban en pequeñas cabinas, listos para extraer el significado de los mensajes. Además de suministrar inteligencia valiosísima a los emperadores de Austria, la Cámara Negra de Viena vendía la información que acumulaba a otros poderes europeos. En 1774 se llegó a un acuerdo con Abbot Georgel, el secretario de la embajada francesa, que le proporcionó acceso a un paquete de información dos veces por semana a cambio de 1.000 ducados. Él enviaba entonces estas cartas, que contenían los planes supuestamente secretos de varios monarcas, directamente a Luis XV en París.

Las Cámaras Negras estaban logrando volver inseguras todas las formas de cifra monoalfabética. Enfrentados a semejante oposición criptoanalítica profesional, los criptógrafos se vieron forzados por fin a adoptar la cifra Vi-genére, más compleja pero más segura. Gradualmente, los secretarios de cifras comenzaron a pasarse a las cifras polialfabéticas. Además de un criptoanalisis más eficaz, había otra presión que favorecía el paso hacia formas más seguras de codificación: el desarrollo del telégrafo, y la necesidad de proteger los telegramas de poder ser interceptados y descifrados.

Aunque el telégrafo, junto a la subsiguiente revolución de las telecomunicaciones, apareció en el siglo xix, sus orígenes se remontan a 1753.

Una carta anónima en una revista escocesa describió cómo se podía enviar un mensaje a través de grandes distancias conectando al emisor y al receptor con 26 cables, uno por cada letra del alfabeto. El emisor podía entonces deletrear el mensaje enviando pulsaciones de electricidad por cada cable.

El receptor sentiría de alguna forma la corriente eléctrica que surgía de cada cable y leería el mensaje. Sin embargo, este «expeditivo método de transmitir inteligencia», como lo llamó su inventor, nunca llegó a construirse, porque existían varios obstáculos técnicos que debían ser superados.

Fuente: SINGH, Simon. (2000) «Los códigos secretos». Debate

De Vigenére al Hombre de la Máscara de Hierro

Para muchas de las finalidades del siglo xvn, la cifra de sustitución monoalfabética resultaba perfectamente adecuada.

La sustitución monoalfabética era rápida, fácil de usar y segura contra gente sin conocimientos de criptoanalisis.

Las comunicaciones militares, en particular, requerían velocidad y simplicidad, ya que, como una oficina diplomática podía enviar y recibir cientos de mensajes cada día, el tiempo era esencial. Por consiguiente, los criptógrafos buscaron una cifra intermedia, que fuera más difícil de descifrar que una cifra mono-alfabética directa, pero más sencilla de utilizar que una cifra polialfabética.

Entre las candidatas estaba la extraordinariamente efectiva cifra de sustitución homofónica.

En ella, cada letra es reemplazada por una variedad de sustitutos, y el número de sustitutos potenciales es proporcional a la frecuencia de la letra.

Por ejemplo, la letra a supone aproximadamente el 8 por ciento de todas las letras del inglés escrito, de manera que asignaríamos ocho símbolos para representarla. Cada vez que aparece una a en el texto llano sería reemplazada en el texto cifrado por uno de los ocho símbolos elegidos al azar, de forma que para el final de la codificación cada símbolo constituiría aproximadamente el 1 por ciento del texto codificado. En cambio, la letra b supone •solamente el 2 por ciento de todas las letras, de manera que sólo asignaríamos dos símbolos para representarla. Cada vez que aparece la b en el texto llano se puede elegir uno de esos dos símbolos, y para el final de la codificación cada símbolo constituiría aproximadamente el 1 por ciento del texto codificado. Este proceso de asignar varios números o símbolos para que actúen como sustitutos de cada letra continúa con todas las demás letras, hasta llegar a la z, que es tan infrecuente que sólo tiene un símbolo que la sustituya.

Una letra del texto llano puede ser representada por varios símbolos, pero cada símbolo sólo puede representar a una letra.

En una cifra polialfabética, una letra del texto llano también será representada por diferentes símbolos, pero estos símbolos representarán a letras diferentes a lo largo del proceso de una codificación.

Posiblemente, la razón fundamental por la que la cifra homofónica es considerada monoalfabética es que, una vez ha sido establecido el alfabeto cifrado, permanece constante durante todo el proceso de codificación.

La alteración de la cifra monoalfabética básica de diversas maneras, tales como añadir homófonos, hizo posible cifrar mensajes de forma segura, sin tener que recurrir a las complejidades de la cifra polialfabética.

Uno de los ejemplos más notables de una cifra monoalfabética mejorada lo constituyó la Gran Cifra de Luis XIV, la cual fue utilizada para cifrar los mensajes más secretos del rey, protegiendo los detalles de sus planes, conspiraciones y maquinaciones políticas. Uno de estos mensajes mencionaba a uno de los personajes más enigmáticos de la Historia de Francia, el Hombre de la Máscara de Hierro, pero la solidez de la Gran Cifra significó que el mensaje y su extraordinario contenido permanecerían sin ser descifrados y, por tanto, leídos, durante dos siglos.

La Gran Cifra fue inventada por el equipo formado por un padre y su hijo, Antoine y Bonaventure Rossignol. Antoine había alcanzado prominencia por vez primera en 1626, cuando le entregaron una carta codificada capturada a un mensajero que abandonaba la sitiada ciudad de Réalmont. Antes de que acabara el día ya había descifrado la carta, revelando que el ejército hugonote que había mantenido la ciudad estaba a punto de caer. Los franceses, que hasta entonces no habían sido conscientes de la desesperada situación de los hugonotes, devolvieron la carta acompañada de su desciframiento. Los hugonotes, al saber ahora que su enemigo no cedería, no tardaron en rendirse. El desciframiento había tenido como resultado una cómoda victoria francesa.

El poder del desciframiento de cifras se hizo obvio, y los Rossignol obtuvieron puestos elevados en la corte. Después de servir a Luis XIII trabajaron como criptoanalistas para Luis XIV, que estaba tan impresionado que trasladó las oficinas de los Rossignol junto a sus propios aposentos para que Rossignol pére etfils tuvieran un papel central en el desarrollo de la política diplomática francesa. Uno de los mayores tributos a sus habilidades lo constituye el hecho que la palabra rossignol se convirtió en argot francés para designar un artificio que abre cerraduras, un reflejo de su destreza para abrir cifras.

Fuente: SINGH, Simon. (2000) «Los códigos secretos». Debate

domingo, 18 de mayo de 2008

El código indescifrable de Vigenére

Durante siglos, la cifra de sustitución monoalfabética simple había sido suficiente para asegurar el secreto. El subsiguiente desarrollo del análisis de frecuencia, primero en el mundo árabe y luego en Europa, destruyó su seguridad. La trágica ejecución de María, reina de Escocia, fue una dramática ilustración de las debilidades de la sustitución monoalfabética, y en la batalla entre los criptógrafos y los criptoanalistas estaba claro que estos últimos llevaban las de ganar. Cualquiera que enviaba un mensaje codificado tenía que aceptar que un descifrador enemigo experto podría interceptar y descifrar sus más valiosos secretos.

Obviamente, incumbía a los criptógrafos inventar una nueva cifra más sólida, algo que pudiera despistar a los criptoanalistas. Aunque dicha cifra no surgiría hasta el final del siglo xvi, sus orígenes se remontan al polifacético erudito florentino del siglo xv León Battista Alberti.

Alberti fue una de las figuras principales del Renacimiento: pintor, compositor, poeta y filósofo, además de autor del primer análisis científico de la perspectiva, de un tratado sobre la mosca y de una oración fúnebre para su perro. Es probablemente más conocido como arquitecto, ya que diseñó la primera fuente de Trevi en Roma, y escribió De re aedificatoria, el primer libro impreso sobre arquitectura, que sirvió como catalizador para la transición del diseño gótico al renacentista.

En algún momento de la década de 1460, Alberti paseaba por los jardines del Vaticano cuando se encontró con su amigo Leonardo Dato, el secretario pontificio, que comenzó a hablarle de los aspectos más admirables de la criptografía. Esta conversación fortuita incitó a Alberti a escribir un ensayo sobre ese tema, esbozando lo que él consideraba una nueva forma de cifra. En aquellos tiempos, todas las cifras de sustitución requerían un solo alfabeto cifrado para codificar cada mensaje. Sin embargo, Alberti propuso utilizar dos o más alfabetos cifrados, alternando entre ellos durante la codificación, confundiendo de esta manera a los potenciales criptoanalistas.

Alfabeto llano abcdefghijklmnopqrstuvwxyz

Alfab. cifrado 1 FZBVKIXAYME PLSD H JORG N QCUTW

Alfab. cifrado 2 GOXBFWTHQILAPZJDESVYCRKUHN

Por ejemplo, aquí tenemos dos posibles alfabetos cifrados, y podríamos cifrar un mensaje alternando entre ellos. Para cifrar el mensaje aquello, codificaríamos la primera letra según el primer alfabeto cifrado, de forma que a se convierte en F, pero codificaríamos la segunda letra según el segundo alfabeto cifrado, de forma que q se convierte en E. Para cifrar la tercera letra volvemos al primer alfabeto cifrado, para la cuarta acudimos al segundo alfabeto cifrado, y así sucesivamente. Esto significa que u es codificada como N, e como F, la primera I como P, mientras que la segunda I se convierte en A, y la o final en D. El texto cifrado completo sería FENFPAD. La ventaja crucial del sistema de Alberti es que una misma letra del texto llano no aparece necesariamente como la misma letra en el texto cifrado, de forma que, por ejemplo, las dos I que aparecen en aquello se codifican de manera diferente en cada caso. De manera similar, las dos F que aparecen en el texto cifrado representan a una letra diferente del texto llano en cada caso: la primera representa una a y la segunda una e.

Aunque había dado con el avance más significativo en codificación en más de mil años, Alberti no logró desarrollar su concepto y convertirlo en un sistema de codificación plenamente formado. Esa tarea recayó sobre un diverso grupo de intelectuales, que se basaron en su idea original.

El primero fue Johannes Trithemius, un abad alemán nacido en 1462; luego vino Giovanni Porta, un científico italiano nacido en 1535, y finalmente Blaise de Vi genere, un diplomático francés nacido en 1523.

Vigenére conoció los escritos de Alberti, Trithemius y Porta cuando fue enviado a Roma, a los veintiséis años, en una misión diplomática de dos años. Al principio, su interés en la criptografía era meramente práctico y se relacionaba con su trabajo diplomático. Después, a la edad de treinta y nueve años, Vigenére decidió que ya había acumulado suficiente dinero como para abandonar su carrera y dedicar su vida al estudio. Fue sólo entonces cuando estudió en detalle las ideas de Alberti, Trithemius y Porta, combinándolas hasta lograr una nueva cifra, coherente y poderosa.

Aunque tanto Alberti como Trithemius y Porta aportaron una contribución vital, la cifra se conoce como la cifra Vigenére en honor al hombre que la desarrolló en su forma definitiva.

La fuerza de la cifra Vigenére radica en que no utiliza uno, sino 26 alfabetos cifrados distintos para cifrar un mensaje. El primer paso de la codificación es trazar lo que se denomina un cuadro Vigenére. Se trata de un alfabeto llano seguido de 26 alfabetos cifrados, consiguiéndose cada uno de ellos comenzando en la siguiente letra que el anterior.

Para descifrar el mensaje, el receptor a quien va dirigido necesita saber qué línea del cuadro Vigenére ha sido utilizada para codificar cada letra, de manera que tiene que haber un sistema acordado para cambiar de línea.

Esto se logra utilizando una palabra clave. Para cifrar un mensaje corto se ha empezar deletreando la clave sobre el mensaje, repitiéndola las veces que sea necesario hasta que cada letra del mensaje quede asociada con una letra de la clave.

Además de ser invulnerable al análisis de frecuencia, la cifra Vigenére tiene un número enorme de claves. El emisor y el receptor pueden acordar usar cualquier palabra del diccionario, cualquier combinación de palabras, o incluso crear palabras. Un criptoanalista sería incapaz de descifrar el mensaje buscando todas las claves posibles porque el número de opciones es simplemente demasiado grande.

La obra de Vigenére culminó con su Traicté des Chiffres, publicado en 1586.

Fuente: SINGH, Simon. (2000) «Los códigos secretos». Debate

sábado, 17 de mayo de 2008

La cifra de María de Estuardo, reina de Escocia

viernes, 16 de mayo de 2008

CRIPTEX

Un criptex es un dispositivo cilíndrico creado por Leonardo Da Vinci para ocultar secretos en su interior.

En el interior del criptex se encuentra un papiro con el mensaje rodeado de tubos con vinagre. Estos tubos se rompen si el criptex se fuerza o recibe un golpe, arruinando el papiro. De este modo, la única forma de abrirlo es sabiendo la contraseña. El criptex esta rodeado de letras o números que se giran formando palabras. Cuando se alinean correctamente, se podrá abrir el criptex.

Obtenido de "http://es.wikipedia.org/wiki/Criptex"

Los criptoanalistas árabes

El califa en el poder era el responsable de continuar la labor del Profeta, defendiendo sus enseñanzas y difundiendo sus palabras. Entre el nombramiento de Abú Bakr en el año 632 y la muerte del cuarto califa, Alí, en el año 661, el Islam se extendió hasta que la mitad del mundo conocido estuvo bajo el dominio musulmán. Luego, en el año 750, tras un siglo de consolidación, el comienzo del califato (o dinastía) abasí anunció la edad dorada de la civilización islámica. Las artes y las ciencias florecieron en igual medida. Los artesanos islámicos nos legaron pinturas magníficas, elaboradas tallas y los textiles más minuciosos de la Historia, mientras que el legado de los científicos islámicos resulta evidente en la gran cantidad de palabras árabes que aparecen en el léxico de la ciencia moderna, tales como álgebra, alcalino o cénit.

La riqueza de la cultura islámica fue en gran medida el resultado de una sociedad rica y pacífica. Los califas abasíes estaban menos interesados en la conquista que sus predecesores, y en vez de ello, dirigieron sus esfuerzos a establecer una sociedad organizada y próspera. Los impuestos bajos fomentaron el crecimiento de los negocios, así como del comercio y la industria, mientras que las leyes estrictas redujeron la corrupción y protegieron a los ciudadanos. Todo ello se apoyaba en un eficaz sistema de gobierno, y a su vez, los gobernantes se apoyaban en la comunicación segura, lograda mediante el uso de la codificación. Además de cifrar los delicados asuntos de estado, está documentado que los funcionarios protegían los archivos de los im puestos, demostrando un uso general y rutinario de la criptografía. Aún más evidencia de ello nos llega de muchos manuales administrativos, tales como el Adab al-Kuttab («El Manual de los Secretarios»), del siglo x, que incluye secciones dedicadas a la criptografía.

Los gobernantes y funcionarios utilizaban generalmente un alfabeto cifrado que era simplemente una variación del orden del alfabeto llano, tal como lo describí antes, pero también usaban alfabetos cifrados que contenían otros tipos de símbolos. Por ejemplo, la a del alfabeto llano podía ser reemplazada por # en el alfabeto cifrado, la b podía ser reemplazada por +, y así sucesivamente. La cifra de sustitución monoalfabética es el nombre general que se da a cualquier cifra de sustitución en la que el alfabeto cifrado consiste en letras o en símbolos, o en una mezcla de ambos. Todas las cifras de sustitución que hemos visto hasta ahora pertenecen a esta categoría general.

Si los árabes se hubieran limitado a familiarizarse con el uso de la cifra de sustitución monoalfabética no merecerían una mención muy significativa en ninguna historia de la criptografía. Sin embargo, además de utilizar cifras, los eruditos árabes también eran capaces de destruirlas. De hecho, fueron ellos quienes inventaron el criptoanálisis, la ciencia de descifrar un mensaje sin conocer la clave. Mientras el criptógrafo desarrolla nuevos métodos de escritura secreta, es el criptoanalista el que se esfuerza por encontrar debilidades en estos métodos, para penetrar en los mensajes secretos. Los criptoanalistas árabes lograron encontrar un método para descifrar la cifra de sustitución monoalfabética, la cual había permanecido invulnerable durante muchos siglos.

El criptoanálisis no podía ser inventado hasta que una civilización hubiese alcanzado un nivel suficientemente sofisticado de erudición en varias disciplinas, incluidas las matemáticas, la estadística y la lingüística. La civilización musulmana constituyó una cuna ideal para el criptoanálisis porque el Islamm exige justicia en todas las esferas de la actividad humana, y lograr esto requiere conocimiento, o ilm. Todo musulmán está obligado a buscar el conocimiento en todas sus formas, y el éxito económico del califato abasí significó que los eruditos tuvieron el tiempo, el dinero y los materiales necesarios para cumplir con su deber. Se esforzaron por adquirir los conocimientos de las civilizaciones anteriores, obteniendo textos egipcios, babilonios, indios, chinos, parsis, sirios, armenios, hebreos y romanos, y traduciéndolos al árabe. En el año 815, el califa Al Mamún estableció en Bagdad la Bait al Hik-mah («Casa de la Sabiduría»), una biblioteca y un centro de traducción.

A la vez que ganaba conocimiento, la civilización islámica fue también capaz de esparcirlo, porque había adquirido el arte de hacer papel de los chinos. La fabricación de papel dio lugar a la profesión de warraqin, «los que manejan el papel», máquinas fotocopiadoras humanas que copiaban manuscritos y suministraban a la creciente industria editorial. En su punto álgido, decenas de miles de libros se publicaban cada año, y en un solo suburbio de Bagdad había más de cien librerías. Junto a clásicos como los Cuentos de las mil y una noches, estas librerías vendían también libros de texto de todos los temas imaginables y contribuían a apoyar la sociedad más alfabetizada y culta del mundo.

Además de una mayor comprensión de temas seculares, el invento del criptoanalisis se basó también en el crecimiento de la erudición religiosa. Se establecieron importantes escuelas teológicas en Basora, Kufa y Bagdad, en las que los teólogos examinaban minuciosamente las revelaciones de Maho-ma, tal como aparecían en el Corán. Los teólogos tenían interés en establecer la cronología de las revelaciones, lo que hacían contando las frecuencias de las palabras contenidas en cada revelación. La teoría era que ciertas palabras habían evolucionado relativamente hacía poco, y por eso, si una revelación contenía un alto número de estas palabras más nuevas, indicaría que apareció después en la cronología. Los teólogos estudiaron también el Ha-dith, que consta de las afirmaciones diarias del Profeta. Los teólogos trataron de demostrar que cada aseveración era efectivamente atribuible a Maho-ma. Esto se hizo estudiando la etimología de las palabras y la estructura de las frases, para comprobar si textos particulares mostraban consistencia con los patrones lingüísticos del Profeta.

Fuente: SINGH, Simon. (2000) «Los códigos secretos». Debate

La evolución de la escritura secreta (continuación)

Aunque la criptografía y la esteganografía son independientes, es posible codificar y ocultar un mismo mensaje para aumentar al máximo la seguridad. Por ejemplo, el micropunto es una forma de esteganografía que se hizo popular durante la segunda guerra mundial. Agentes alemanes en Latinoamérica reducían fotográficamente una página de texto a un punto de menos de 1 milímetro de diámetro y luego escondían este micropunto sobre un punto y aparte de una carta aparentemente inocua. La primera vez que el FBI descubrió un micropunto fue en 1941, siguiendo un soplo que decía que los norteamericanos debían buscar en la superficie de una carta un brillo diminuto, indicativo de un minúsculo film. Después de eso, los norteamericanos pudieron leer el contenido de la mayoría de micropuntos interceptados, excepto cuando los agentes alemanes habían tomado la precaución extra de codificar su mensaje antes de reducirlo. En tales casos de criptografía combinada con esteganografía, a veces los norteamericanos pudieron interceptar y bloquear las comunicaciones, pero no lograron averiguar nueva información sobre la actividad del espionaje alemán. De las dos ramas de la comunicación secreta, la criptografía es la más poderosa a causa de su habilidad para evitar que la información caiga en manos enemigas.

A su vez, la criptografía misma puede ser dividida en dos ramas, conocidas como trasposición y sustitución. En la trasposición, las letras del mensaje simplemente se colocan de otra manera, generando así un anagrama. Para mensajes muy cortos, como los de una sola palabra, este método es relativamente inseguro porque sólo hay un número limitado de maneras de combinar un puñado de letras. Por ejemplo, tres letras sólo pueden ser combinadas de seis maneras diferentes, por ejemplo, ron, rno, orn, onr, nro, ñor. Sin embargo, según el número de letras va incrementándose, el número de posibles combinaciones se dispara rápidamente, haciendo imposible volver al mensaje original a no ser que se conozca el proceso codificador exacto. Por ejemplo, considérese esta breve frase. Contiene solamente 35 letras, y, sin embargo, existen más de 50.000.(X)0.000.000.000.000.000.000.000.000 de combinaciones distintas entre ellas. Si una persona pudiera revisar una combinación por segundo, y si todas las personas del mundo trabajaran día y noche, aún se necesitarían más de mil veces los siglos de vida del universo para revisar todas las combinaciones.

Una trasposición de letras realizada al azar parece ofrecer un nivel muy alto de seguridad, porque a un interceptor enemigo le resultaría muy poco práctico descodificar incluso una breve frase. Pero hay un inconveniente. La trasposición genera eficazmente un anagrama increíblemente difícil, y si las letras se mezclan al azar, sin pies ni cabeza, la descodificación del anagrama es tan imposible para el recipiente a quien va dirigido como para un interceptor enemigo. Para que la trasposición sea efectiva, la combinación de letras necesita seguir un sistema sencillo, que haya sido acordado previamente por el emisor y el receptor, pero que se mantenga secreto frente al enemigo. Por ejemplo, los niños en la escuela a veces envían mensajes utilizando la trasposición de «riel», en la que el mensaje se escribe alternando las letras en dos líneas separadas. A continuación, la secuencia de letras de la línea inferior se añade al final de la secuencia de la línea superior, creándose así el mensaje cifrado final. Por ejemplo:

TU SECRETO ES TU PRISIONERO; SI LO SUELTAS, TÚ ERES SU PRISIONERO

T S C E O S U R S O E O I O U L A T E E S P I I N R

U E R T E T P I I N R S L S E T S U R S U R S O E O

TSCEOSURSOEOIOULATEESPIINRUERTETPIINRSLSETSURSURSOEO

El receptor puede recuperar el mensaje simplemente invirtiendo el proceso. Hay varias otras formas de trasposición sistemática, incluida la cifra de riel de tres líneas, en la que primero se escribe el mensaje en tres líneas separadas en vez de dos. Como alternativa, se podría cambiar cada par de letras, de forma que la primera y la segunda cambien de lugar, así como la tercera y la cuarta, y así sucesivamente.

Otra forma de trasposición es la producida en el primer aparato criptográfico militar de la Historia, el escitalo espartano, que se remonta al siglo v a.C. El escitalo es una vara de madera sobre la que se enrosca una tira de cuero o de pergamino, tal como se muestra en la Figura 2. El emisor escribe el mensaje a lo largo de la longitud del escitalo y luego desenrosca la tira, que ahora parece llevar una lista de letras sin sentido. El mensaje ha sido codificado. El mensajero llevaba la tira de cuero y, en un nuevo giro esteganográfico, a veces la llevaba de cinturón, con las letras ocultas en la parte interna. Para recuperar el mensaje, el receptor simplemente enrosca la tira de cuero en torno a un escitalo del mismo diámetro que el usado por el emisor. En el año 404 a.C. se presentó ante Lisandro de Esparta un mensajero, maltrecho y ensangrentado, uno de los cinco únicos supervivientes del arduo viaje desde Persia. El mensajero le dio su cinturón, y Lisandro lo enrolló en su escitalo, enterándose así de que Farnabazo de Persia planeaba atacarlo. Gracias al escitalo, Lisandro se preparó para afrontar ese ataque y lo repelió.

La alternativa a la trasposición es la sustitución. Una de las descripciones más antiguas de codificación por sustitución aparece en el Kamasutra, un texto escrito en el siglo iv por el erudito brahmín Vatsyayana, pero que se basa en manuscritos que se remontan al siglo iv a.C. El Kamasutra recomienda que las mujeres deberían estudiar 64 artes, como cocinar, saber vestirse, dar masajes y preparar perfumes. Las lista incluye también algunas artes menos obvias, como la prestidigitación, el ajedrez, la encuademación de libros y la carpintería. El número 45 de la lista es mlecchita-vikalpa, el arte de la escritura secreta, preconizado para ayudar a las mujeres a ocultar los detalles de sus relaciones amorosas. Una de las técnicas recomendadas es emparejar al azar las letras del alfabeto y luego sustituir cada letra del mensaje original por su pareja

El primer uso documentado de una cifra de sustitución con propósitos militares aparece en La guerra de las Gallas, de Julio César. César describe cómo envió un mensaje a Cicerón, que se encontraba sitiado y a punto de rendirse. La sustitución reemplazó las letras romanas por letras griegas, haciendo que el mensaje resultara ininteligible para el enemigo. César describió la dramática entrega del mensaje:

Se dieron instrucciones al mensajero para que si no pudiese acercarse, arrojara una lanza, con la carta sujeta a la correa, al atrincheramiento del campamento. Temiendo el peligro, el galo arrojó la lanza, tal como se le había dicho. Por casualidad, la lanza se clavó en la torre, y durante dos días nuestras tropas no la vieron; al tercer día fue divisada pdY un soldado, que la bajó y la llevó a Cicerón. Después de leerla detalladamente, éste la narró en un desfile de las tropas, proporcionando a todos la mayor de las alegrías.

César utilizó la escritura secreta tan frecuentemente que Valerio Probo escribió un tratado entero acerca de sus cifras, que desgraciadamente no ha sobrevivido. Sin embargo, gracias a la obra de Suetonio Vidas de los Césares LVI, escrita en el siglo segundo de nuestra era, tenemos una descripción detallada de uno de los tipos de cifra de sustitución utilizado por César. El emperador sencillamente sustituía cada letra del mensaje con la letra que está tres lugares más adelante en el alfabeto. Los criptógrafos a menudo piensan en términos de alfabeto llano, el alfabeto que se usa para escribir el mensaje original, y alfabeto cifrado, las letras que sustituyen a las del alfabeto llano. Cuando el alfabeto llano se coloca sobre el alfabeto cifrado, queda claro que el alfabeto cifrado ha sido movido tres lugares, por lo que esta forma de sustitución a menudo es llamada la cifra de cambio del César, o simplemente, la cifra del César. Una cifra es el nombre que se da a cualquier forma de sustitución criptográfica en la que cada letra es reemplazada por otra letra o símbolo.

Aunque Suetonio sólo menciona un cambio del César de tres lugares, es evidente que al utilizar cualquier cambio de entre 1 y 25 lugares es posible generar 25 cifras distintas. De hecho, si no nos limitamos a cambiar ordenadamente el alfabeto y permitimos que el alfabeto cifrado sea cualquier combinación del alfabeto llano, podemos generar un número aun mayor de cifras distintas.Hay más de 400.000.000.000.000.000.000.000.000 combinaciones posibles y, por tanto, de cifras diferentes.Cada una de las cifras puede ser considerada en términos de un método de codificación general, conocido como el algoritmo, y una clave, que especifica los detalles exactos de una codificación particular. En este caso, el algoritmo conlleva sustituir cada letra del alfabeto llano por una letra proveniente de un alfabeto cifrado, y el alfabeto cifrado puede consistir de cualquier combinación del alfabeto llano. La clave define el alfabeto cifrado exacto que hay que usar para una codificación particular.

Fuente: SINGH, Simon. (2000) «Los códigos secretos». Debate

jueves, 15 de mayo de 2008

La evolución de la escritura secreta

El prolongado enfrentamiento entre Grecia y Persia alcanzó una crisis poco después de que Jerjes comenzara a construir una ciudad en Persepolis, la nueva capital para su reino. Llegaron tributos y regalos de todo el imperio y de los estados vecinos, con las notables excepciones de Atenas y Esparta. Decidido a vengar esta insolencia, Jerjes comenzó a movilizar una fuerza, declarando que «extenderemos el imperio de Persia de tal manera que sus límites serán el propio cielo de Dios, de forma que el sol no brillará en ninguna tierra más allá de los límites de lo que es nuestro». Pasó los cinco años siguientes reuniendo en secreto la mayor fuerza de lucha de la Historia, y entonces, en el año 480 a.C, estuvo listo para lanzar un ataque sorpresa.

Sin embargo, la proliferación militar persa había sido presenciada por Demarato, un griego que había sido expulsado de su patria y que vivía en la ciudad persa de Susa. A pesar de estar exiliado, aún sentía cierta lealtad hacia Grecia, y decidió enviar un mensaje para advertir a los espartanos del plan de invasión de Jerjes. El desafío consistía en cómo enviar el mensaje sin que fuera interceptado por los guardas persas. Herodoto escribió:

nueva capital para su reino. Llegaron tributos y regalos de todo el imperio y de los estados vecinos, con las notables excepciones de Atenas y Esparta. Decidido a vengar esta insolencia, Jerjes comenzó a movilizar una fuerza, declarando que «extenderemos el imperio de Persia de tal manera que sus límites serán el propio cielo de Dios, de forma que el sol no brillará en ninguna tierra más allá de los límites de lo que es nuestro». Pasó los cinco años siguientes reuniendo en secreto la mayor fuerza de lucha de la Historia, y entonces, en el año 480 a.C, estuvo listo para lanzar un ataque sorpresa.

Sin embargo, la proliferación militar persa había sido presenciada por Demarato, un griego que había sido expulsado de su patria y que vivía en la ciudad persa de Susa. A pesar de estar exiliado, aún sentía cierta lealtad hacia Grecia, y decidió enviar un mensaje para advertir a los espartanos del plan de invasión de Jerjes. El desafío consistía en cómo enviar el mensaje sin que fuera interceptado por los guardas persas. Herodoto escribió:

Como el peligro de que lo descubrieran era muy grande, sólo había una manera en que podía contribuir a que pasara el mensaje: retirar la cera de un par de tablillas de madera, escribir en la madera lo que Jerjes planeaba hacer y luego volver a cubrir el mensaje con cera. De esta forma, las tablillas, al estar aparentemente en blanco, no ocasionarían problemas con los guardas del camino. Cuando el mensaje llegó a su destino, nadie fue capaz de adivinar e! secreto, hasta que, según tengo entendido, la hija de Cleomenes, Gorgo, que era la esposa de Leónidas, lo vaticinó y les dijo a los demás que si quitaban la cera encontrarían algo escrito debajo, en la madera. Se hizo así; el mensaje quedó revelado y fue leído, y después fue comunicado a los demás griegos.

Como resultado de esta advertencia, los hasta entonces indefensos griegos comenzaron a armarse. Los beneficios de las minas de plata pertenecientes al Estado, que normalmente se distribuían entre los ciudadanos, fueron ahora transferidos a la Marina para la construcción de doscientas naves de guerra.

Jerjes había perdido el vital elemento de la sorpresa y, el 23 de septiembre del año 480 a.C, cuando la flota persa se aproximó a la bahía de Sala-mina, cerca de Atenas, los griegos estaban preparados. Aunque Jerjes creía que había atrapado a la marina griega, los griegos estaban incitando deliberadamente a las naves persas para que entraran en la bahía. Los griegos sabían que sus naves, más pequeñas y menores en número, serían destruidas en el mar abierto, pero se dieron cuenta que entre los confines de la bahía podrían superar estratégicamente a los persas. Cuando el viento cambió de dirección, los persas fueron llevados por el viento al interior de la bahía, forzados a un enfrentamiento en los términos de los griegos. La princesa persa Artemisa quedó rodeada por tres lados y trató de volver hacia el mar abierto, consiguiendo tan sólo chocar con una de sus propias naves. Entonces cundió el pánico, más naves persas chocaron entre sí y los griegos lanzaron un sangriento ataque. En menos de un día, las formidables fuerzas de Persia habían sido humilladas.

La estrategia de Demarato para la comunicación secreta se basaba simplemente en la ocultación del mensaje. Herodoto narró también otro incidente en el que la ocultación fue suficiente para conseguir el paso seguro de un mensaje. Él hizo la crónica de la historia de Histaiaeo, que quería alentar a Aristágoras de Mileto para que se rebelara contra el rey de Persia. Para transmitir sus instrucciones de forma segura, Histaiaeo afeitó la cabeza de su mensajero, escribió el mensaje en su cuero cabelludo y luego esperó a que le volviera a crecer el pelo. Evidentemente, aquél era un período de la Historia que toleraba una cierta falta de urgencia. El mensajero, que aparentemente no llevaba nada conflictivo, pudo viajar sin ser molestado. Al llegar a su destino, se afeitó la cabeza y se la mostró al receptor a quien iba destinado el mensaje.

La comunicación secreta lograda mediante la ocultación de la existencia de un mensaje se conoce como esteganografía, derivado de las palabras griegas siéganos, que significa «encubierto», y graphein, que significa «escribir». En los dos mil años que han transcurrido desde Herodoto, diversas formas de esteganografía han sido utilizadas por todo el mundo. Por ejemplo, en la China antigua se escribían mensajes sobre seda fina, que luego era aplastada hasta formar una pelotita diminuta que se recubría de cera. Entonces, el mensajero se tragaba la bola de cera. En el siglo xv, el científico italiano Giovanni Porta describió cómo esconder un mensaje dentro de un huevo cocido haciendo una tinta con una mezcla de una onza de alumbre y una pinta de vinagre, y luego escribiendo en la cascara. La solución penetra la cascara porosa y deja un mensaje en la superficie de la albúmina del huevo duro, que sólo se puede leer si se pela el huevo. La esteganografía incluye también la práctica de escribir con tinta invisible. Ya en el siglo i, Plinio el Viejo explicó cómo la «leche» de la planta Thithy-mallus podía usarse como tinta invisible. Aunque se vuelve transparente al secarse, al calentarla suavemente se chamusca y se pone marrón. Muchos fluidos orgánicos se comportan de manera similar, porque son ricos en carbono y se chamuscan fácilmente. De hecho, es sabido que los espías modernos a los que se les ha acabado su tinta invisible habitual improvisan utilizando su propia orina.

La longevidad de la esteganografía corrobora que ofrece sin duda un nivel de seguridad, pero padece de una debilidad fundamental. Si registran al mensajero y descubren el mensaje, el contenido de la comunicación secreta se revela en el acto. La interceptación del mensaje compromete inmediatamente toda la seguridad. Un guarda concienzudo podría registrar rutinariamente a cualquier persona que cruce una frontera, y raspar cualquier tablilla cubierta de cera, calentar cualquier hoja de papel en blanco, pelar huevos cocidos, afeitar la cabeza de alguien, y así sucesivamente, e inevitablemente se producirían ocasiones en las que el mensaje quedaría revelado.

Fuente: SINGH, Simon. (2000) «Los códigos secretos». Debate

lunes, 12 de mayo de 2008

Acertijo criptográfico

Cada símbolo corresponde a una letra y a una misma letra le corresponde siempre el mismo signo. Para dar más facilidades también os he escrito mi signo del zodiaco, siguiendo la misma clave, y, por si fuera poco, añado el mes en el que nací.”

¿Cómo se llama el profesor?

¿En qué mes nació?

¿Cuál es su signo del zodiaco?

Fuente: FONSECA, Agustín. “El rompecocos”, Ed. Temas de Hoy.

Anécdota

Antes de partir, dejó a Robert Morris su huésped, dos documentos cifrados para que los abriese si él desaparecía. Morris se decidió a hacerlo al cabo de 20 años. Con la ayuda de unos amigos, descifró el segundo texto: era una sucesión de números comprendidos entre el 1 y el 1322, que correspondía a la Declaración de Independencia. Sustituyendo cada número por las iniciales de las palabras de la Declaración, se obtenía la descripción de un tesoro de una tonelada y media de oro, dos y media de plata y gran cantidad de joyas. El lugar en que se encontraba enterrado estaba indicado con precisión en el primer texto.

Es una secuencia de 520 números comprendidos entre el 1 y el 2906, pero nadie ha descubierto en base a qué documento están numeradas las palabras, lo que permitiría descifrar el mensaje. Durante un siglo y medio se ha intentado relacionarlo con la Constitución estadounidense y con la Biblia, entre otros textos, y se han realizado costosos análisis por ordenador, sin resultados.

Quizá sólo sea una broma pesada, pero por si acaso, aquí están los 520 números.

71, 194, 38, 1701, 89, 76, 11, 83, 1629, 48, 94, 63, 132, 16, 111, 95, 84, 341, 975, 14, 40, 64, 27, 81, 139, 213, 63, 90, 1120, 8, 15, 3, 126, 2018, 40, 74, 758, 458, 604, 230, 436, 664, 582, 150, 251, 284, 308, 231, 124, 211, 4866, 225, 401, 370, 11, 101, 305, 139, 189, 17, 33, 88, 208, 193, 145, 1, 94, 73, 416, 918, 263, 28, 500, 538, 356, 117, 136, 219, 27, 176, 130, 10, 460, 25, 485, 18, 436, 65, 84, 200, 283, 118, 320, 138, 36, 416, 280, 15, 71, 224, 961, 44, 16, 401, 39, 88, 61, 304, 12, 21, 24, 283, 134, 92, 63, 246, 486, 682, 7, 219, 184, 360, 780, 18, 64, 463, 474, 131, 160, 79, 73, 440, 95, 18, 64, 581, 34, 69, 128, 367, 460, 17, 81, 12, 103, 820, 62, 116, 97, 10, 862, 70, 60, 1317, 471, 540, 208, 121, 890, 346, 36, 150, 59, 568, 614, 13, 120, 63, 219, 812, 2160, 1780, 99, 35, 18, 21, 136, 872, 15, 28, 170, 88, 4, 30, 44, 112, 18, 147, 436, 195, 320, 37, 122, 113, 6, 140, 8, 120, 305, 42, 58, 461, 44, 106, 301, 13, 408, 680, 93, 86, 116, 530, 82, 568, 9, 102, 38, 416, 89, 71, 216, 728, 965, 818, 2, 38, 121, 195, 14, 326, 148, 234, 18, 55, 131, 234, 361, 824, 5, 81, 623, 48, 961, 19, 26, 33, 10, 1101, 365, 92, 88, 181, 275, 346, 201, 206, 86, 36, 219, 320, 829, 840, 68, 326, 19, 48, 122, 85, 216, 284, 919, 861, 326, 985, 233, 64, 68, 232, 431, 960, 50, 29, 81, 216, 321, 603, 14, 612, 81, 360, 36, 51, 62, 194, 78, 60, 200, 314, 676, 112, 4, 28, 18, 61, 136, 247, 819, 921, 1060, 464, 895, 10, 6, 66, 119, 38, 41, 49, 602, 423, 962, 302, 294, 875, 78, 14, 23, 111, 109, 62, 31, 501, 823, 216, 280, 34, 24, 250, 1000, 162, 286, 19, 21, 17, 340, 19, 242, 31, 86, 234, 140, 607, 115, 33, 191, 67, 104, 86, 52, 88, 16, 80, 121, 67, 95, 122, 216, 548, 96, 11, 201, 77, 364, 218, 65, 667, 890, 236, 154, 211, 10, 98, 34, 119, 56, 216, 119, 71, 218, 1164, 1496, 1817, 51, 39, 210, 36, 3, 19, 540, 232, 22, 141, 617, 84, 290, 80, 46, 207, 411, 150, 29, 38, 46, 172, 85, 194, 36, 261, 543, 897, 624, 18, 212, 416, 127, 931, 19, 4, 63, 96, 12, 101, 418, 16, 140, 230, 460, 538, 19, 27, 88, 612, 1431, 90, 716, 275, 74, 83, 11, 426, 89, 72, 84, 1300, 1706, 814, 221, 132, 40, 102, 34, 858, 975, 1101, 84, 16, 79, 23, 16, 81, 122, 324, 403, 912, 227, 936, 447, 55, 86, 34, 43, 212, 107, 96, 314, 264, 1065, 323, 328, 601, 203, 124, 95, 216, 814, 2906, 654, 820, 2, 301, 112, 176, 213, 71, 87, 96, 202, 35, 10, 2, 41, 17, 84, 221, 736, 820, 214, 11, 60, 760.

El manuscrito Voynich

A lo largo de su existencia constatada, el manuscrito ha sido objeto de intensos estudios por numerosos criptógrafos profesionales y aficionados, incluyendo destacados especialistas estadounidenses y británicos en descifrados de la Segunda Guerra Mundial. Ninguno consiguió descifrar una sola palabra. Esta sucesión de fracasos ha convertido al manuscrito en el Santo Grial de la criptografía histórica; pero ha alimentado también la teoría de que el libro no es más que un elaborado engaño, una secuencia de símbolos al azar sin sentido alguno.

Sin embargo, el que cumpla la ley de Zipf, que viene a decir que en todos los lenguajes conocidos la longitud de las palabras es inversamente proporcional a su frecuencia de aparición (cuantas más veces aparece una palabra en un idioma más corta es), hace pensar que se trata no sólo de un texto redactado en un lenguaje concreto, sino también que este lenguaje está basado en alguna lengua natural, ya que lenguajes artificiales como los élficos de Tolkien o el Klingon de Star Trek no cumplen esta regla.

Esto es debido a que la explicación a esta ley se basa en la economía lingüística: las palabras que más utilizamos son más cortas y así requieren menos energía, por ello es el uso de una lengua el que acaba por imponer esta ley. Es prácticamente imposible que el autor del manuscrito Voynich conociera la ley de Zipf, enunciada muchos siglos después, y por tanto que la aplicase a un lenguaje inventado por él.

El nombre del manuscrito se debe al especialista en libros antiguos Wilfrid M. Voynich, quien lo adquirió en 1912. Actualmente está catalogado como el ítem MS 408 en la Biblioteca Beinecke de libros raros y manuscritos de la Universidad de Yale. El video es interesante por el análisis que hacen acerca de este manual, las explicaciones y poder observar detalles de este famoso libro:

Video: Manuscrito Voynich

Fuente: Wikipedia

domingo, 11 de mayo de 2008

¿Para qué se utiliza la criptografía?

Para el futuro se espera:

“En los últimos años se han dado pasos hacia una nueva generación de ordenadores: se trata de modelos cuánticos, todavía en pañales, pero que muy probablemente serán una realidad en el 2020 o antes.

¿La diferencia con los ordenadores actuales? A modo de ejemplo, descifrar un mensaje encriptado con RSA a 2048 bits demoraría miles de años con un gran número de ordenadores de tecnología actual interconectadas en paralelo.

Este mismo mensaje se descifraría en cuestión de segundos con un ordenador de tecnología cuántica.

Para tener una idea de la velocidad con la que se está desarrollando la criptografía cuántica, en 1991 se construyó un prototipo que podía operar a una distancia máxima de 32 centímetros entre el emisor y el receptor. A mediados del 2003 esta distancia máxima ya era de 100 kilómetros.”

Fuente: Blog de criptografía

Criptonomicón

El título proviene indirectamente del Necronomicon, una obra ficticia mencionada en las obras del escritor H. P. Lovecraft, aunque cuando Stephenson eligió el título no conocía el origen de la palabra, sino que fue inspirada por la aparición del Necronomicon en la serie de comedias de horror de El ejército de las tinieblas (Evil Dead).

Algunas partes de Criptonomicón puede ser notablemente pesadas para lectores no técnicos, ya que emplea múltiples páginas en explicar detalladamente conceptos criptográficos e informáticos. A pesar de los detalles técnicos el libro tuvo la admiración de sus seguidores, críticos literarios y compradores.

La primera edición la llevó a cabo la editorial estadounidense Eos el 4 de mayo de 1999, bajo el título original Criptonomicón en un único volumen de 918 páginas. La editorial española Ediciones B se responsabilizó de la versión española de la colección Nova y Byblos, cuya traducción se presenta en tres volúmenes subtitulados El Código Enigma, de 455 páginas, El Código Pontifex de 494 páginas y El Código Aretusa de 496 páginas, cortando en las páginas 320 y 620 del original estadounidense. Idéntico criterio se aplicó en la edición francesa.

Fuente: Wikipedia

Fragmento del libro:

-Hiroshima

-¿Me ha dicho algo?

-Hiroshima

-Pero ¿Qué ha dicho antes de Hiroshima?

-En-

¿En?

-En Hiroshima

-¿Qué ha dicho antes de decir ‘en Hiroshima’?

-Tía

-¿Me hablaba sobre su tía en Hiroshima?

-Sí. A ella también.

-¿Qué quiere decir con ‘a ella también’?

-El mismo mensaje.

-¿Qué mensaje?

Fuente: Mantequilla con azúcar y paté con nocilla

Para leer fragmentos más largos del libro: Google Libros

jueves, 27 de marzo de 2008

La criptografia en el cine

miércoles, 26 de marzo de 2008

Otros Métodos

La criptografía simétrica es el método criptográfico que usa una misma clave para cifrar y descifrar mensajes. Las dos partes que se comunican han de ponerse de acuerdo de antemano sobre la clave a usar. Una vez ambas tienen acceso a esta clave, el remitente cifra un mensaje usándola, lo envía al destinatario, y éste lo descifra con la misma.

Asimétrica

La criptografía asimétrica es el método criptográfico que usa un par de claves para el envío de mensajes. Las dos claves pertenecen a la misma persona a la que se ha enviado el mensaje. Una clave es pública y se puede entregar a cualquier persona, la otra clave es privada y el propietario debe guardarla de modo que nadie tenga acceso a ella. El remitente usa la clave pública del destinatario para cifrar el mensaje, y una vez cifrado, sólo la clave privada del destinatario podrá descifrar este mensaje.

Los sistemas de cifrado de clave pública o sistemas de cifrado asimétricos se inventaron con el fin de evitar por completo el problema del intercambio de claves de los sistemas de cifrado simétricos. Con las claves públicas no es necesario que el remitente y el destinatario se pongan de acuerdo en la clave a emplear. Todo lo que se requiere es que, antes de iniciar la comunicación secreta, el remitente consiga una copia de la clave pública del destinatario. Es más, esa misma clave pública puede ser usada por cualquiera que desee comunicarse con su propietario. Por tanto, se necesitarán sólo n pares de claves por cada n personas que deseen comunicarse entre sí.

Híbrido

Método criptográfico que usa tanto un cifrado simétrico como uno asimétrico. Emplea el cifrado de clave pública para compartir una clave para el cifrado simétrico. El mensaje que se esté enviando en el momento, se cifra usando la clave y enviándolo al destinatario. Ya que compartir una clave simétrica no es seguro, la clave usada es diferente para cada sesión.

lunes, 24 de marzo de 2008

Métodos clásicos

1.º El método de sustitución consiste en sustituir cada letra, una cifra, un número o un signo convencional que le corresponda regularmente.

El procedimiento más sencillo (el de Julio César) consiste en desplazar de una fila constante las letras del alfabeto: a, por ejemplo, se convierte en D, b en E, c en F, etc.

Como un cifrado de es tipo es muy fácil de descubrir, se utiliza ordinariamente un alfabeto incoherente, es decir, en el que el orden de las letras no está en relación constante con el orden alfabético. En la práctica, se usa para este fin una palabra clave. Para ello se escoge una palabra (o una expresión) cuyas letras sucesivas se escriben en el orden en que se presentan, pero conservando sólo una vez, la primera, las letras repetidas; a continuación, se escriben debajo de las letras resultantes las restantes del alfabeto normal en su orden alfabético, en líneas de una extensión igual a la de la palabra clave; finalmente, se disponen estas letras por columnas y se ordenan según el alfabeto ordinario.

2.º El método de transposición consiste en cambiar de sitio cada letra del texto que se pretende cifrar, según un orden convencional. Generalmente se utiliza una palabra clave escogida y establecida como queda explicado más arriba. A continuación, se numeran las letras según su orden alfabético normal. Después se escriben debajo del texto claro, letra por letra, y en líneas de igual longitud que la de la clave; por último, se sustituye el texto por columnas según el orden de numeración.

Texto: Gran Enciclopedia Larousse, edición 1987

domingo, 23 de marzo de 2008

Un recorrido histórico (a partir del siglo XX)

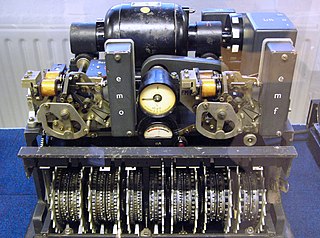

El siglo XX ha revolucionado la criptografía. Retomando el concepto de las ruedas concéntricas de Alberti, a principios de la centuria se diseñaron teletipos equipados con una secuencia de rotores móviles. Éstos giraban con cada tecla que se pulsaba. De esta forma, en lugar de la letra elegida, aparecía un signo escogido por la máquina según diferentes reglas en un código polialfabético complejo. Estos aparatos, se llamaron traductores mecánicos. Una de sus predecesoras fue la Rueda de Jefferson, el aparato mecánico criptográfico más antiguo que se conserva.

El siglo XX ha revolucionado la criptografía. Retomando el concepto de las ruedas concéntricas de Alberti, a principios de la centuria se diseñaron teletipos equipados con una secuencia de rotores móviles. Éstos giraban con cada tecla que se pulsaba. De esta forma, en lugar de la letra elegida, aparecía un signo escogido por la máquina según diferentes reglas en un código polialfabético complejo. Estos aparatos, se llamaron traductores mecánicos. Una de sus predecesoras fue la Rueda de Jefferson, el aparato mecánico criptográfico más antiguo que se conserva. Los códigos de la versión japonesa de Enigma (llamados Purple, violeta) se descifraron en el atolón de Midway. Un grupo de analistas, dirigidos por el comandante Joseph J. Rochefort, descubrió que los nipones señalaban con las siglas AF su objetivo. Para comprobarlo, Rochefort les hizo llegar este mensaje: "En Midway se han quedado sin instalaciones de desalinización". Inmediatamente, los japoneses la retransmitieron en código: "No hay agua potable en AF". De esta forma, el almirante Nimitz consiguió una clamorosa victoria, hundiendo en Midway cuatro portaviones japoneses.

Mientras los nazis diseñaron Enigma para actuar en el campo de batalla, los estadounidenses utilizaron un modelo llamado Sigaba y apodado por los alemanes como "la gran máquina". Este modelo, funcionó en estaciones fijas y fue el único artefacto criptográfico que conservó intactos todos sus secretos durante la guerra.

La existencia de Enigma y el hecho de que los aliados conociesen sus secretos fueron, durante mucho tiempo, dos de los secretos mejor guardados de la II Guerra Mundial. ¿La razón? Querían seguir sacándole partido tras la guerra potenciando su uso en diversos países, que, al instalarla, hacían transparentes sus secretos.

La existencia de Enigma y el hecho de que los aliados conociesen sus secretos fueron, durante mucho tiempo, dos de los secretos mejor guardados de la II Guerra Mundial. ¿La razón? Querían seguir sacándole partido tras la guerra potenciando su uso en diversos países, que, al instalarla, hacían transparentes sus secretos.Finalizada la contienda, las nuevas tecnologías electrónicas y digitales se adaptaron a las máquinas criptográficas. Se dieron así los primeros pasos hacia los sistemas criptográficos más modernos, mucho más fiables que la sustitución y transposición clásicas. Hoy por hoy, se utilizan métodos que combinan los dígitos del mensaje con otros, o bien algoritmos de gran complejidad. Un ordenador tardaría 200 millones de años en interpretar las claves más largas, de 128 bits.

Texto: el rincón Quevedo

miércoles, 19 de marzo de 2008

Un recorrido histórico (hasta el sigo XX)

Los espartanos utilizaron, en el año 400 a.C., la Scitala, que puede considerarse el primer sistema de criptografía por transposición, es decir, que se caracteriza por enmascarar el significado real de un texto alterando el orden de los signos que lo conforman. Los militares de la ciudad griega escribían sus mensajes sobre una tela que envolvía una vara. El mensaje sólo podía leerse cuando se enrollaba sobre un bastón del mismo grosor, que poseía el destinatario lícito.

El método de la Scitala era extremadamente sencillo, como también lo era el que instituyó Julio César, basado en la sustitución de cada letra por la que ocupa tres puestos más allá en el alfabeto.

En los escritos medievales sorprenden términos como Xilef o Thfpfklbctxx. Para esconder sus nombres, los copistas empleaban el alfabeto zodiacal, formaban anagramas alterando el orden de las letras (es el caso de Xilef, anagrama de Félix) o recurrían a un método denominado fuga de vocales, en el que éstas se sustituían por puntos o por consonantes arbitrarias (Thfpfklbctxx por Theoflactus).

Un siglo después, Giovan Battista Belaso de Brescia instituyó una nueva técnica. La clave, formada por una palabra o una frase, debe transcribirse letra a letra sobre el texto original. Cada letra del texto se cambia por la correspondiente en el alfabeto que comienza en la letra clave.

Imagen: spartan

Texto: Gran enciclopedia Larousse, edición 1987 y El rincón Quevedo

viernes, 14 de marzo de 2008

¿Qué es la criptografía?

Con más precisión, cuando se habla de este área de conocimiento como ciencia, se debería hablar de criptología, que engloba tanto las técnicas de cifrado, la criptografía propiamente dicha, como sus técnicas complementarias: el criptoanálisis, que estudia los métodos que se utilizan para romper textos cifrados con objeto de recuperar la información original en ausencia de las claves.

Con más precisión, cuando se habla de este área de conocimiento como ciencia, se debería hablar de criptología, que engloba tanto las técnicas de cifrado, la criptografía propiamente dicha, como sus técnicas complementarias: el criptoanálisis, que estudia los métodos que se utilizan para romper textos cifrados con objeto de recuperar la información original en ausencia de las claves.

La finalidad de la criptografía es, en primer lugar, garantizar el secreto en la comunicación entre dos entidades (personas, organizaciones, etc.) y, en segundo lugar, asegurar que la información que se envía es auténtica en un doble sentido: que el remitente sea realmente quien dice ser y que el contenido del mensaje enviado, habitualmente denominado criptograma, no haya sido modificado en su tránsito.

Fuente: Wikipedia